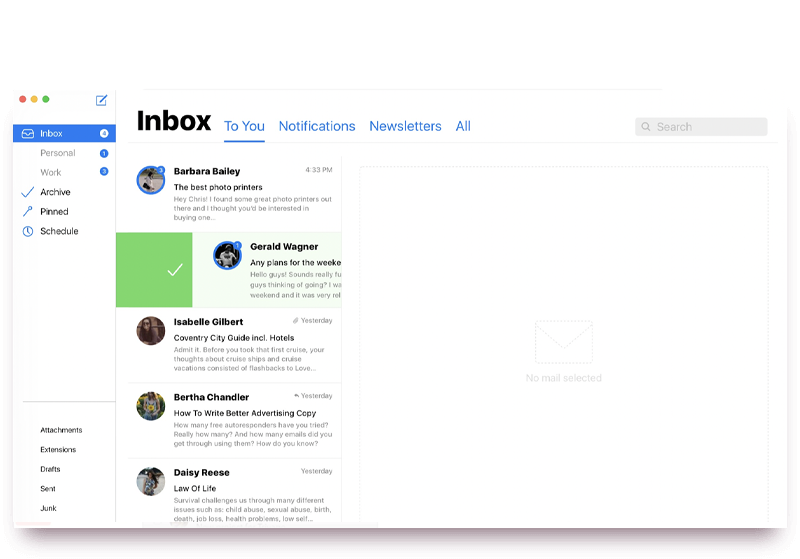

Aplicación de seguimiento del Email

Pirateo del email - mensajes del dispositivo

- 131,387 emails abiertos

- 1,231,387 cartas leídas

Al registrar un perfil en el Panel de control, usted acepta automáticamente todas las Condiciones de uso.

Hack-Email™ hace que el uso de este rastreador de Email sea muy fácil.

¿Qué es Hack-Email™? Es una aplicación que permite el acceso en línea a la dirección de Email remota de un usuario de una aplicación móvil. Esto se consigue gracias a un enfoque especial de hackeo, el software explota simultáneamente una vulnerabilidad en el sistema de recuperación de cuentas del servicio de Email, la autorización a través de un dispositivo virtual, una interfaz segura de terceros para dar al usuario acceso a los datos, y un potente backend tecnológico que proporciona un hackeo rápido y un seguimiento estable de los datos entrantes y salientes de la cuenta objetivo.

Lleve la cuenta de cada letra

El software también guarda la clasificación del correo (Alertas, Importante, Spam, etc.) configurada en el buzón de destino.

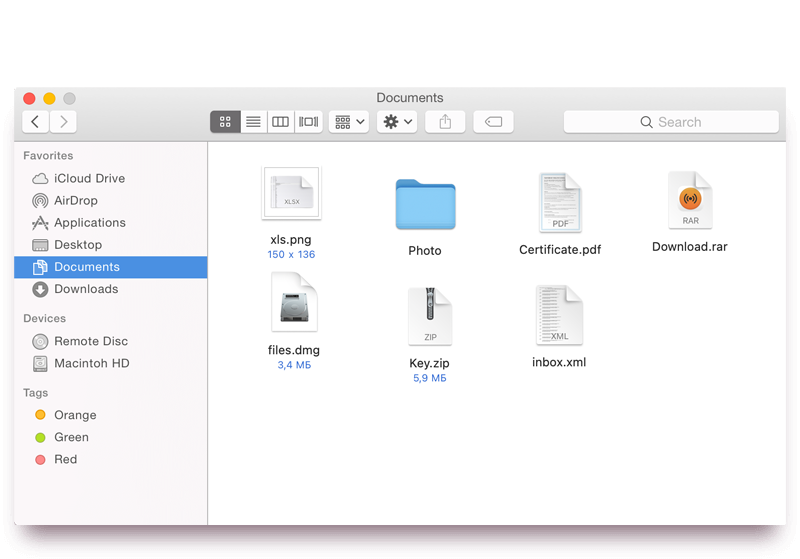

Ver los archivos enviados y recibidos

El programa guarda copias de todos los archivos y le permite descargarlos.

Restablecimiento de los datos de autorización

Los usuarios de la aplicación obtienen el control total de los datos de autorización de todas las cuentas asociadas a la cuenta comprometida.

Seguimiento de borradores y emails eliminados

Las cartas se guardan en la base de datos de su cuenta y se almacenan allí permanentemente.

Rápido y fácil

Funcionamiento sin fisuras del programa, sin que el propietario lo sepa.

Simple y sencillo

Una ✓ carta enviada y el acceso al correo está concedido.

Gratis

Seguimiento ilimitado y gratuito del Email

De forma fiable

Seguimiento preciso. Tecnología patentada

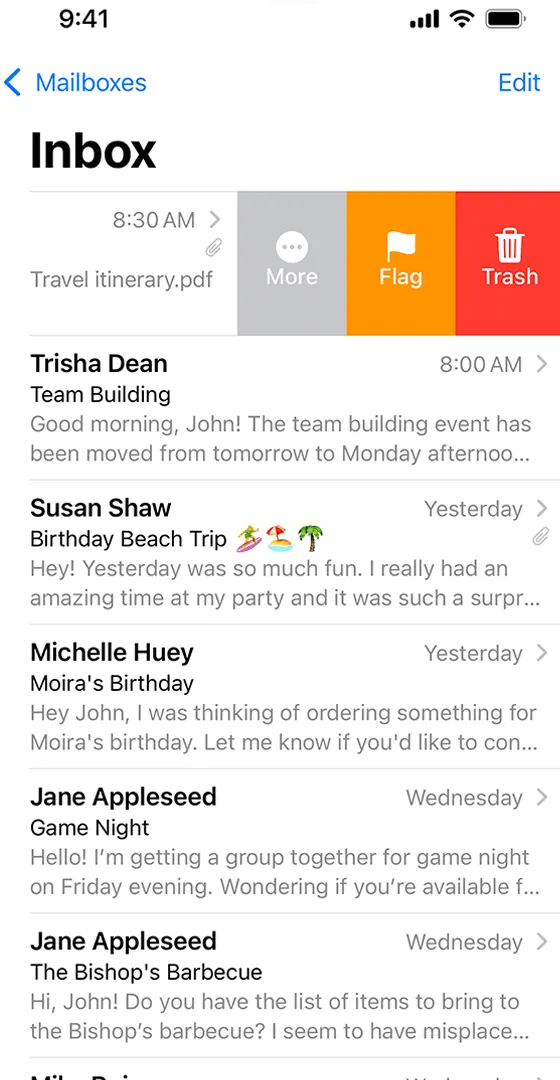

Mensajes del buzón de entrada

Cartas de mensajesLa aplicación proporciona acceso al historial completo de Email de la cuenta comprometida. Además, los algoritmos del software instalan una herramienta de seguimiento de la actividad en la base de datos de la cuenta, lo que le permite conocer al instante los nuevos mensajes. Lea los correos electrónicos que reciba/envíe: independientemente de cómo los envíe, la aplicación accede a la base de datos de la cuenta y pone en marcha un protocolo de seguimiento constante de la nueva actividad. En cuanto el propietario de la cuenta realiza alguna acción, la información pasa a la base de datos.

Archivos recibidos o enviados

Descarga de archivos desde el dispositivoPara acceder al número especificado, iniciamos un ataque SS7. Sin entrar en demasiados detalles, esto es todo lo que necesitamos para interceptar la contraseña de confirmación y entrar en la cuenta de cualquier proveedor de correo. Tras recibir todos los archivos necesarios, incluida la correspondencia del usuario, los comprobamos con un antivirus y formamos un archivo disponible para su descarga en el armario personal. Tenga en cuenta que un paquete de datos entrante puede ocupar más de 1 GB de espacio en el disco.

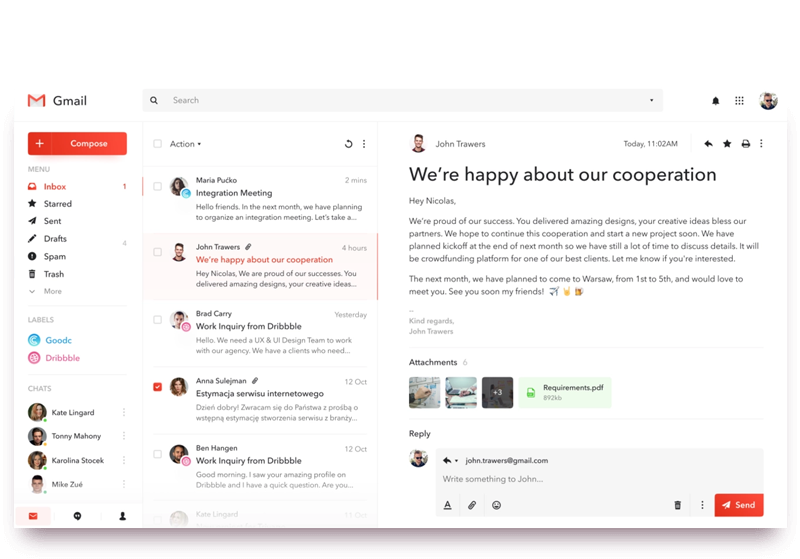

Cuenta de Gmail

Toda la actividad de un usuario de Google hackeado se guarda y se muestra en el Área Personal en orden cronológico. Por ejemplo, se puede saber qué perfiles de usuarios ha visitado el propietario de la cuenta, comprobar los correos electrónicos y descargarlos, así como utilizar la autorización para iniciar sesión en los servicios deseados.

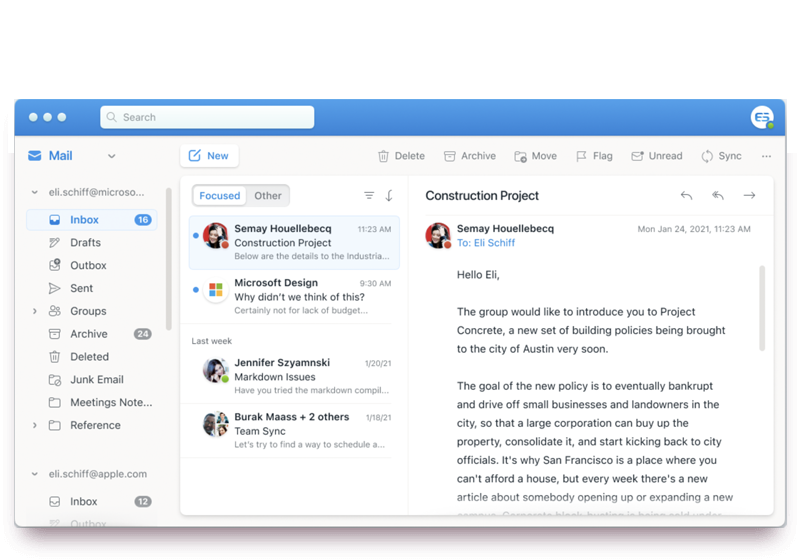

Outlook

Tendrá un control total sobre su cuenta de Outlook y su base de datos. La aplicación cuenta con una serie de herramientas para recopilar y analizar las estadísticas del perfil. Por ejemplo, cuenta con un módulo de inteligencia artificial integrado que puede analizar los datos entrantes y enviar todo a su cuenta personal.

ICloud Mail

Al configurar el rastreo de la cuenta de ICloud, los usuarios tienen acceso a todo el contenido oculto almacenado en ella: fotos, vídeos, documentos, amigos ocultos, publicaciones eliminadas y mucho más. La aplicación permite rastrear la contraseña de su perfil, una única cuenta que puede utilizarse para iniciar sesión en cualquier servicio de la plataforma de Apple.

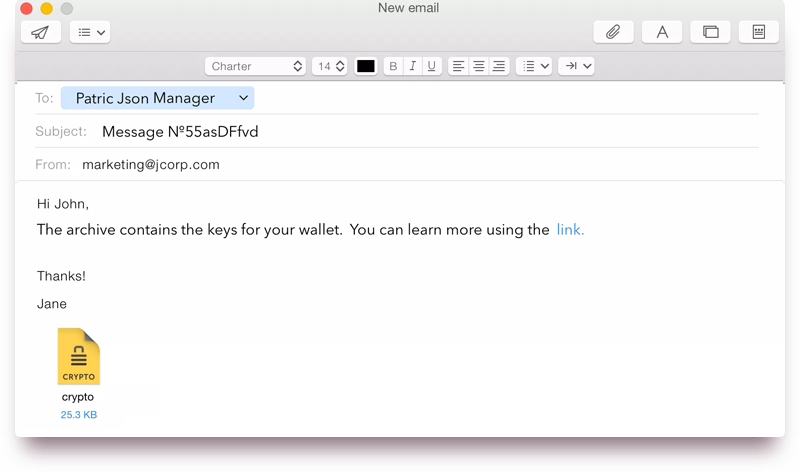

Correo corporativo

Hackear la cuenta de otra personaLa capacidad de recuperación no depende del motivo del bloqueo ni de la fecha en que se eliminó la cuenta. Además, el software es la única herramienta de terceros que permite restaurar el acceso al Email. Una característica extremadamente útil y relevante que tiene la aplicación Hack-Email™ es la capacidad de restaurar las cuentas eliminadas.

Compatibilidad con los proveedores de Email

Hack-Email™ es más que una aplicación. Es la llave de Internet. Y es la suya para ayudarle a desbloquear su mundo digital, conocer la verdad y descansar un poco más tranquilo.

Control de los mensajes de texto

¿Están enviando mensajes de texto todo el tiempo? Averigüe a quién envían mensajes de texto y lo que dicen. Cada texto. Cada foto y vídeo. Todo está ahí.

Supervisión de Gmail

El software es capaz de restaurar cualquier dato que haya sido borrado de la base de datos de la cuenta comprometida: mensajes, llamadas, amigos, contactos y más. Además, el software muestra el historial de cambios de contraseña.

Lista de contactos

Además de la propia lista de contactos, la aplicación rastrea datos como la fecha de creación del contacto y la última vez que se conectó. Para cada contacto, se muestra el historial de interacciones con la cuenta rastreada.

Historia del mensaje

Puede utilizar el software para rastrear sus chats privados y de grupo. Los mensajes de voz rastreados pueden escucharse directamente en la interfaz de la aplicación web. Para navegar por su historial de mensajes, el software cuenta con una búsqueda por palabras clave.

Restablecer contraseña

Si es necesario, los usuarios también pueden utilizar el software para restablecer la antigua contraseña y crear una nueva. Además, en la interfaz del Área Personal, se puede ver el historial de cambios de contraseña, con la fecha de cambio y el dispositivo.

Restablecer el acceso a la cuenta

El software de recuperación de acceso al correo permite solicitar un código de verificación un número ilimitado de veces, con el que los usuarios pueden acceder a la cuenta a través de la interfaz de la aplicación.

Acceso sin conexión a la base de datos

Los usuarios de la aplicación pueden sincronizar la base de datos con la memoria de los dispositivos autorizados. El software descarga las actualizaciones de la base de datos en el dispositivo en segundo plano si hay conexión a Internet.

Visualización de mensajes de Emails

Esta función es una especie de modo "Invisible" para Hack-Email™. Mediante el uso de una interfaz de terceros, los usuarios pueden ver los mensajes no leídos manteniendo su estado como "No leído" para el remitente.

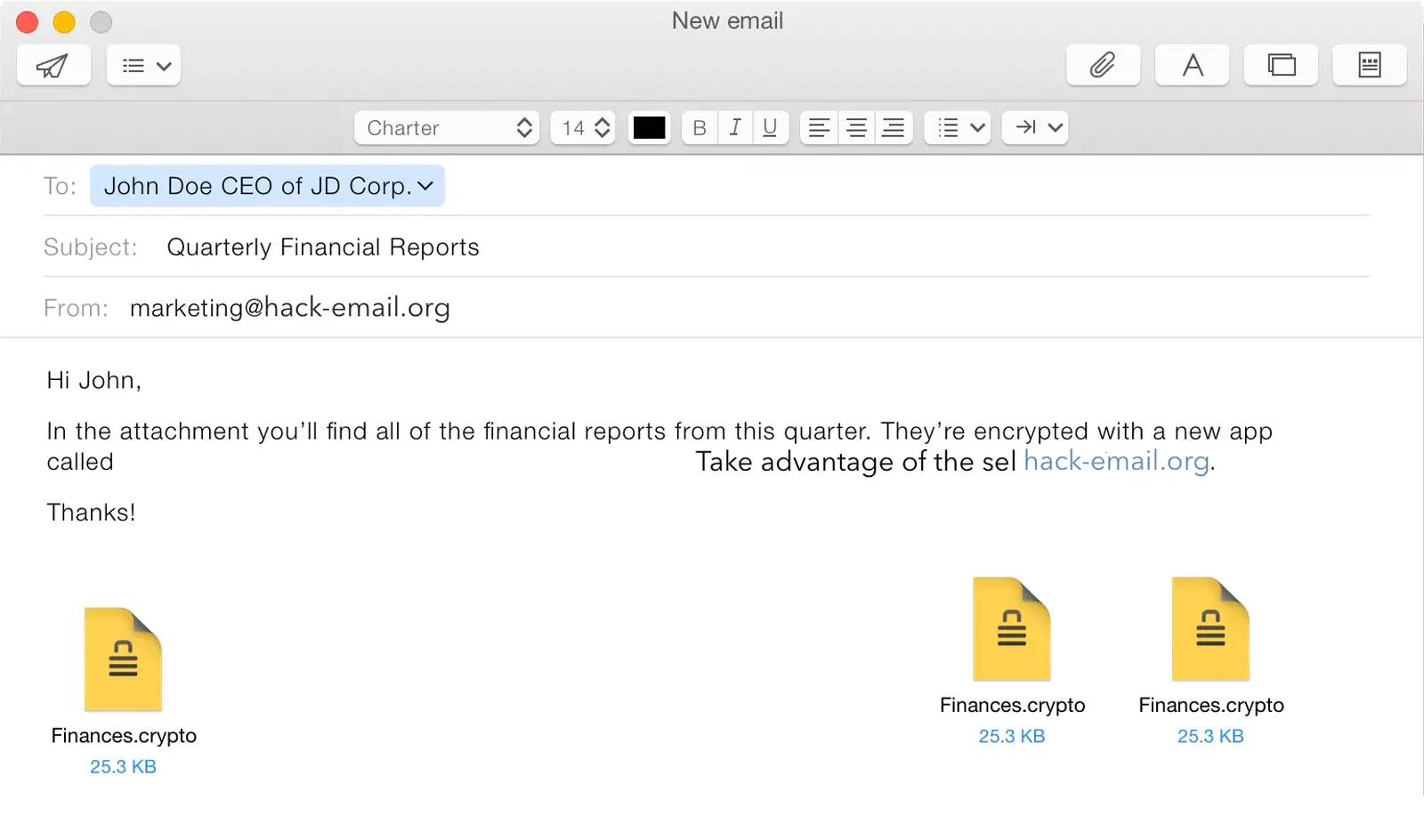

Comience a piratear una dirección de Email en 3 sencillos pasos

Después de la dirección en la cuenta de destino, Hack-Email™ considera todos los datos de la cuenta, MX / IMAP.

Se inicia el proceso, se enviará un email encriptado a la dirección de correo electrónico de destino y se recibirá un código de recuperación tras la autorización.

Cuando haya terminado, puede entrar en su panel de control y ver toda la información. Es tan sencillo como eso.

Tarifas

No le exigimos que haga ningún pago por adelantado o depósito hasta que haya un resultado positivo. La experiencia que hemos adquirido puede garantizarle resultados casi al cien por cien.

Qué incluye

-

Acceso a datos privados

-

Acceso garantizado

-

Grandes precios y ofertas especiales

-

Soporte técnico 24/7

Pague una vez,

poseerlo para siempre

descuento 149.00 /eur

Ventajas de Hack-Email™

DE NUESTROS CLIENTES ESTÁN TOTALMENTE SATISFECHOS

Calificado como excelente

Basado en los comentarios de los usuariosй

CLIENTES SATISFECHOS

Lo que nuestros clientes dicen de nosotros

Mi compañero de trabajo me decepcionó mucho. Admitió todo en la correspondencia, pero después borró sus mensajes del correo. La función de recuperación de mensajes me ayudó mucho a resolver el conflicto en la campaña.

Me han robado mi perfil de Gmail. No tengo ni idea de quién lo quería, pero es un hecho. El servicio de atención al cliente se limitó a ignorarme y luego lo restauré a través de este sitio de forma sencilla y rápida.

Añada la posibilidad de ver el historial de navegación del navegador. Entonces creo que sería la mejor aplicación.Me gustó mucho la aplicación, la funcionalidad es super.

Me sentí abrumado por una montaña de información, por lo que me gustó mucho y me benefició el hecho de que toda la información recibida esté también convenientemente estructurada, pudiendo aplicar diferentes filtros y opciones de ordenación. Por ejemplo, puede ver todos los pagos a los bots por separado, y puede clasificarlos por fecha o por importe, algo muy inteligente, en general.

Fue una experiencia muy positiva la que tuve cuando descubrí este sitio. Hoy en día es difícil imaginar la vida sin un programa práctico de vigilancia encubierta. Es mucho más fácil dormir cuando sabes exactamente lo que hacen tus seres queridos cuando no estás cerca. Creo que este tipo de herramientas estarán de moda durante los próximos cinco años.

Es una pena que sólo se puedan ejecutar 5 sesiones desde una sola cuenta. Llevo el control de 28 cuentas en mi organización. Y para ello, he tenido que registrar 6 cuentas. No es demasiado cómodo tener que cerrar la sesión y volver a entrar cada vez para hacer un seguimiento de las actualizaciones. Por lo demás, me parece bien.